Операция перехват: Правила игры Операция перехват | Купить настольную игру в магазинах Мосигра

Неперехваченное исключение

Warning: XSLTProcessor::transformToXml(udata://catalog/getGoodsProperties/6053/319/1): failed to open stream: «udataStream::stream_open» call failed in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://catalog/getGoodsProperties/6053/319/1» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getGoodsColor/8873/600/450/0/1/?is_obj=1» in /home/wite/web/wite.

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://catalog/addPageViewed/8873/» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://emarket/getAccessory/8873» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT. php on line 2

php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://catalog/getGoodsAccessory/8873» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://comments/getListComments/8873/13» in

php on line 2

php on line 2Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://emarket/price_custom/8873/» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php

on line 2Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://emarket/getGuestPrice/?id=8873&price=&type_id=&obj_id=» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT. php on line 2

php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://catalog/getViewDeliveryGoods/» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getRootPage/8873» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite. ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://emarket/getDiscountGoods/?id=8873» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php

on line 2Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getAdditionalProperty///» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite. ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://catalog/getGoodsAccessory/8873/1» in

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getPrefixGoods/1395/1» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite. ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getGoodsBrendLastPos/1395» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/addCompare/?goods_id=8873&parent_id=7&obj_id=&type_id=&is_compare=1» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/addFavorite/1/?goods_id=8873» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getBlockDelivery» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite. ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getListMetro/1» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getCurrentYear» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT. php on line 2

php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getPagePath/35» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getListMetro/1» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute uobjectStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «uobject://11733. partner_id» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

partner_id» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): Could not execute udataStream::__construct() in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Warning: XSLTProcessor::transformToXml(): I/O warning : failed to load external entity «udata://content/getCurTime» in /home/wite/web/wite.ru/public_html/classes/system/subsystems/umiTemplaters/types/umiTemplaterXSLT.php on line 2

Ошибка (Exception): Произошла критическая ошибка. Скорее всего, потребуется участие разработчиков. Подробности по ссылке 17000 |

Warning: Unknown: write failed: No space left on device (28) in Unknown on line 0

Warning: Unknown: Failed to write session data (files). Please verify that the current setting of session.save_path is correct (/home/wite/tmp) in Unknown on line 0

Please verify that the current setting of session.save_path is correct (/home/wite/tmp) in Unknown on line 0

Логическая игра Операция перехват Bondibon

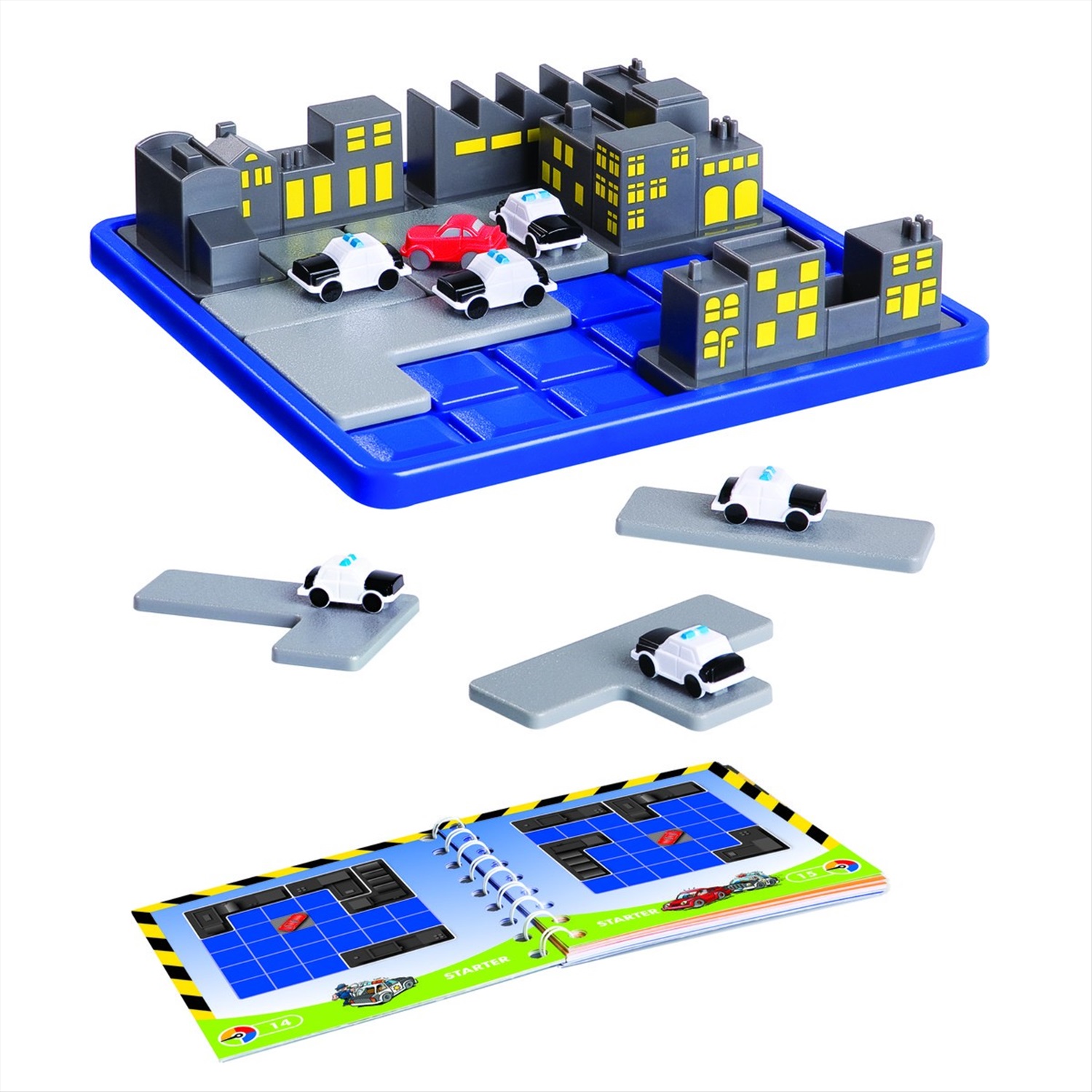

Логическая игра «Операция перехват Bondibon» это захватывающая, потрясающая игра от Bondibon. Игрок тут выступает в роли защитника правопорядка. В его обязанность входит защитить город и остановить всех преступников, как бы изощренны не были их планы! А оружием игрока будет его ум! Игра развивает аналитическое мышление, абстрактное мышление, тактическое и стратегическое мышление, память, восприятие различий у схожих предметов терпение, усидчивость, интеллект, внимание, комбинаторное мышление (нужно складывать вместе несколько фактов), мотивационную сферу (стремление к достижению успеха), сообразительность, целеустремленность, расчет. Станьте героем! Покажите свое превосходство! Только вперед!

Правила настольной игры Операция перехват Bondibon

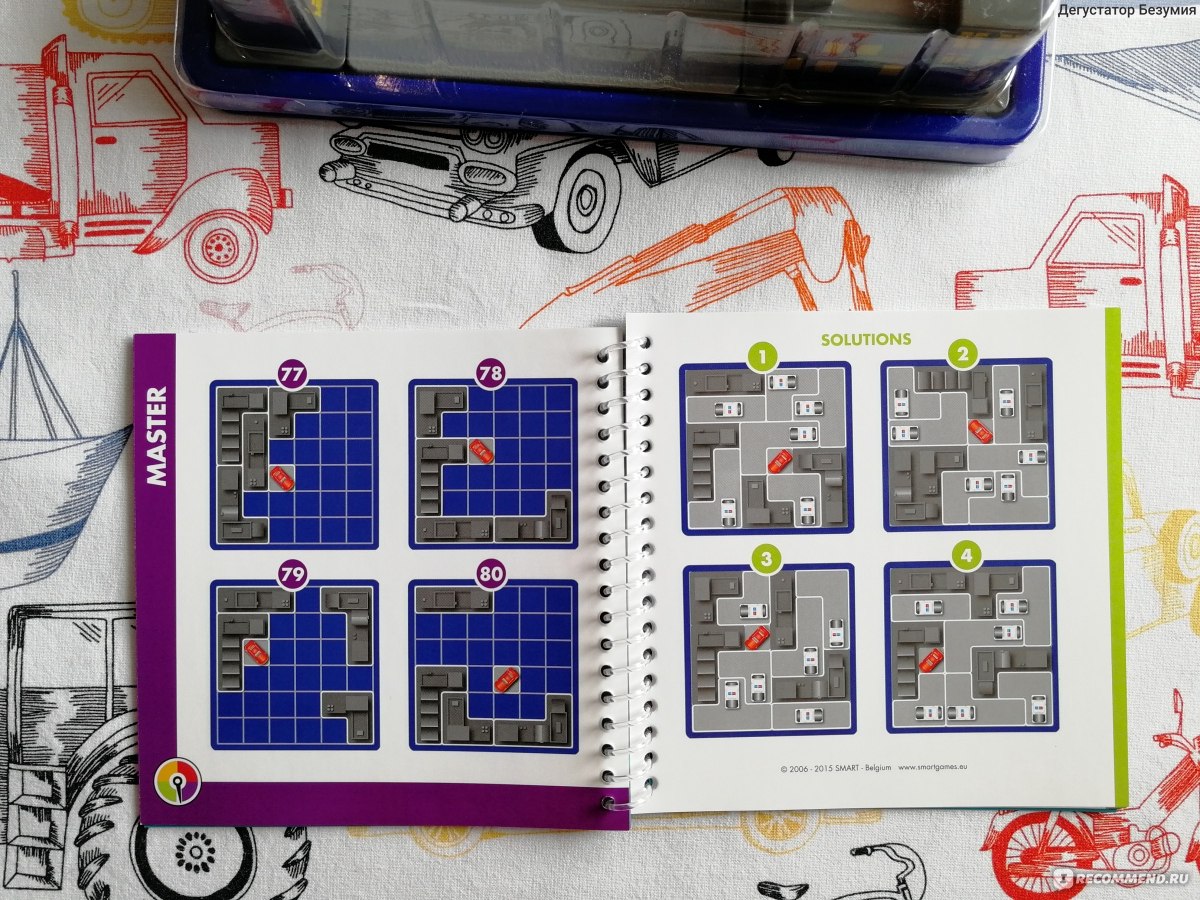

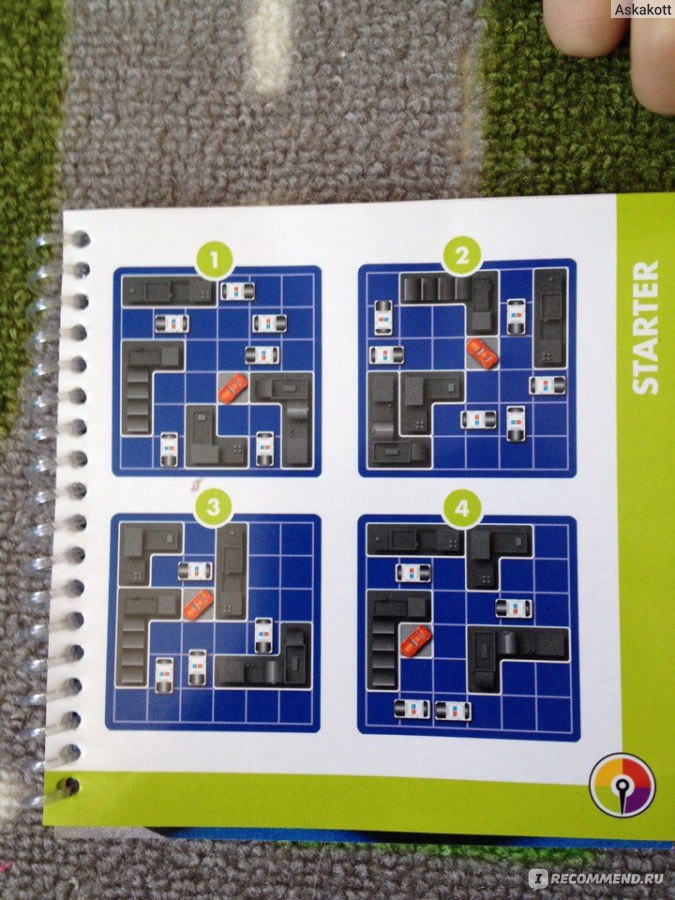

Выбери задание. Расположи пазл с красной машиной и пазлы с домами на игровой доске. Эти пазлы нельзя переставлять вовремя выполнения выбранного задания. Расставь 6 полицейских машин на игровой доске таким образом, чтобы заблокировать красную машину. Красная машина не может проехать через полицейские машины и здания. Красная машина не может проехать по диагонали. Как только ты расставишь все полицейские машины, заблокировав красную машину, ты справился с заданием! Существует только один вариант решения. Ответ находится в книгес заданиями. Игра имеет 60 заданий, 4 уровня сложности.

Эти пазлы нельзя переставлять вовремя выполнения выбранного задания. Расставь 6 полицейских машин на игровой доске таким образом, чтобы заблокировать красную машину. Красная машина не может проехать через полицейские машины и здания. Красная машина не может проехать по диагонали. Как только ты расставишь все полицейские машины, заблокировав красную машину, ты справился с заданием! Существует только один вариант решения. Ответ находится в книгес заданиями. Игра имеет 60 заданий, 4 уровня сложности.

Цель настольной игры Операция перехват Bondibon

Пройти все 60 заданий игры, правильно расставляя машины.

Для кого эта игра

Возраст участников: от 7 лет. Количество участников: 1 игрок.

Игра Операция перехват Bondibon развивает аналитическое мышление, абстрактное мышление, тактическое и стратегическое мышление, память, восприятие различий у схожих предметов терпение, усидчивость, интеллект, внимание, комбинаторное мышление (нужно складывать вместе несколько фактов), мотивационную сферу (стремление к достижению успеха), сообразительность, целеустремленность, расчет. Эта игра создана для настоящих героев, любителей ответственных заданий и полицейских историй. Она создана для одного игрока и потому ребенку не придется ждать компании чтобы поиграть в занятную головоломку. Приобретайте интересные и полезные игры для своих детей!

Эта игра создана для настоящих героев, любителей ответственных заданий и полицейских историй. Она создана для одного игрока и потому ребенку не придется ждать компании чтобы поиграть в занятную головоломку. Приобретайте интересные и полезные игры для своих детей!

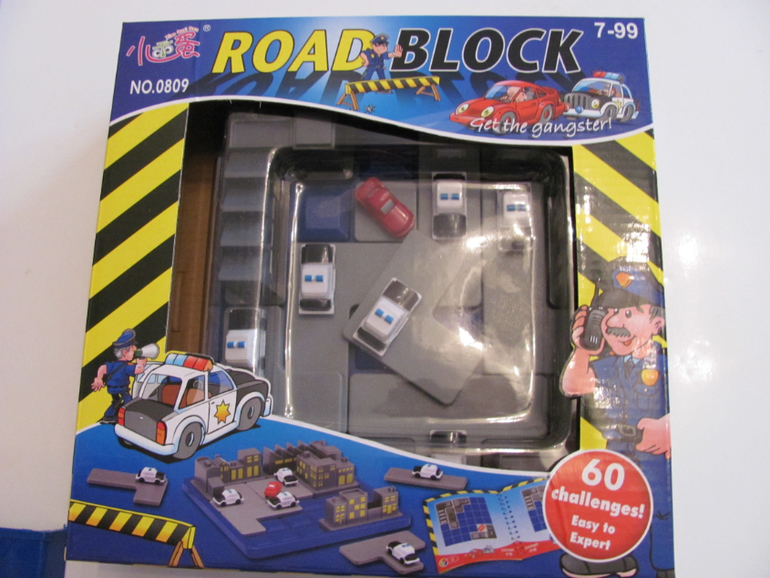

Состав настольной игры Операция перехват Bondibon

· Игровое поле

· 4 элемента с домами

· 1 элемент с красной машинкой преступника

· 6 элементов с полицейскими машинами

· Книжка с 60 заданиями и правилами игры

Купить Настольную игру Операция перехват Bondibon Вы можете в магазине настольных и развивающих игр «Игры Почемучек»

Оставить свой отзыв о настольной игре Операция перехват Bondibon (понравилось/не понравилось и почему) Вы можете чуть ниже в разделе Отзывы

youtube.com/embed/4_VNouTSZno» title=»YouTube video player»>| Артикул: | BB0353 |

| Возраст: | от 7 до 12 лет от 12 лет |

| Пол: | Мальчик Девочка |

| Коллекции: | Оригинальные подарки для мальчиков |

ms-marvelbbmbl

Мисс Марвел 1 сезон. смотреть онлайн Сериал Мисс Марвел смотреть онлайн бесплатно все серии Сериал Мисс Марвел 1 сезон смотреть онлайн все серии подряд в хорошем качестве hd 1080

смотреть онлайн Сериал Мисс Марвел смотреть онлайн бесплатно все серии Сериал Мисс Марвел 1 сезон смотреть онлайн все серии подряд в хорошем качестве hd 1080

26.05.2022

Демидова Юлия

Игру однозначно рекомендую. Она на 1 игрока (в это время маме можно успеть что-нибудь сделать). На логическое мышление. Есть 80 заданий, которые идут от простого к сложному. Ребенку сейчас 4,5 года, мальчик, но ему интересно. Занимает его около 15 -20 минут. Этого достаточно для такого возраста. В игре написано, что она с 7 лет, но например без заданий она и с 4 лет спокойно подходит. Купила по совету с Инстаграма нейропсихолога Валенины Паевской и ничуть не пожалела.

15.06.2018

Добавить отзыв

Общая оценка:

- Оставлять отзывы могут только зарегистрированные и авторизованные пользователи.

- Пользователи, оставляющие отзывы, несут полную правовую ответственность за их содержание.

- В отзывах сохраняется авторская орфография и пунктуация.

- В отзывах запрещено:

- Использовать нецензурные выражения, оскорбления и угрозы

- Публиковать адреса, телефоны и ссылки содержащие прямую рекламу

- Писать просьбы найти какой-либо товар или любые другие посторонние тексты

- Писать отвлеченные от темы и бессмысленные комментарии

Процедуры перехвата

Процедуры перехвата НОРАД- Совместно с FAA, секторы противовоздушной обороны контролируют воздушное движение и могут отдать приказ о перехвате в интересах национальной безопасности или обороны.

Перехваты во время операций в мирное время сильно отличаются от тех, которые проводятся в условиях повышенной готовности. Перехватчиками могут быть истребители или винтокрылы. Причины перехвата самолета включают, но не ограничиваются:

Перехваты во время операций в мирное время сильно отличаются от тех, которые проводятся в условиях повышенной готовности. Перехватчиками могут быть истребители или винтокрылы. Причины перехвата самолета включают, но не ограничиваются:- Опознать самолет;

- Отслеживание самолета;

- Осмотреть самолет;

- Направить самолет;

- Установить связь с самолетом

- Когда требуется конкретная информация (т. е. маркировка, серийные номера и т. д.), пилот(ы) перехватчика будет отвечать только в том случае, если, по их мнению, запрос может быть выполнен безопасным образом. Процедуры перехвата подробно описаны в пунктах ниже. Во всех ситуациях пилот перехватчика будет учитывать безопасность полета для всех заинтересованных сторон на протяжении всей процедуры перехвата. Пилот(ы) перехватчика будет проявлять осторожность, чтобы не испугать перехватываемый экипаж или пассажиров, и понимать, что маневры, считающиеся нормальными для самолета-перехватчика, могут считаться опасными для других самолетов

- Всем воздушным судам, выполняющим полеты в национальном воздушном пространстве США, настоятельно рекомендуется вести прослушивание на защитных частотах ОВЧ/УВЧ (121,5 или 243,0 МГц).

В случае военного перехвата гражданские летчики обязаны понимать свои обязанности и соблюдать стандартные сигналы ИКАО, передаваемые с перехватывающего самолета. В частности, ожидается, что авиаторы без промедления свяжутся с авиадиспетчерской службой (если это возможно) на местной рабочей частоте или на дежурстве ОВЧ/УВЧ. Несоблюдение может привести к применению силы

В случае военного перехвата гражданские летчики обязаны понимать свои обязанности и соблюдать стандартные сигналы ИКАО, передаваемые с перехватывающего самолета. В частности, ожидается, что авиаторы без промедления свяжутся с авиадиспетчерской службой (если это возможно) на местной рабочей частоте или на дежурстве ОВЧ/УВЧ. Несоблюдение может привести к применению силы

- По стандартной процедуре подход к перехватываемому воздушному судну сзади

- Как правило, самолеты-перехватчики используются парами, однако нередко один самолет выполняет операцию по перехвату

- Ответственность за безопасное разделение между перехватчиками и перехватываемыми воздушными судами возлагается на перехватывающие воздушные суда, и оно будет постоянно поддерживаться

- По стандартной процедуре подход к перехватываемому воздушному судну сзади

- Самолет-перехватчик инициирует контролируемое сближение с интересующим самолетом, удерживаясь на расстоянии не ближе, чем считается необходимым для установления достоверной идентификации и сбора необходимой информации

- Перехватчик также может пролететь мимо перехватываемого самолета при сборе данных на расстоянии, считающемся безопасным, исходя из летно-технических характеристик самолета

- Перехватчик может попытаться установить связь с помощью стандартных сигналов ИКАО

- В критических по времени ситуациях, когда перехватчик требует немедленного ответа от перехватываемого воздушного судна или если перехватываемое воздушное судно по-прежнему не соответствует инструкции, пилот перехватчика может инициировать маневр отклонения:

- Перехватчик летит поперек траектории полета перехватываемого воздушного судна (минимальное расстояние 500 футов и начиная с высоты немного ниже высоты перехватываемого воздушного судна) в общем направлении, в котором ожидается разворот перехватываемого воздушного судна

- Перехватчик будет раскачивать крылья (днем) или мигать внешними огнями/выбирать форсажные камеры (ночью), пересекая траекторию полета перехватываемого самолета

- Перехватчик выкатится в направлении, в котором ожидается поворот перехватываемого самолета, прежде чем вернуться, чтобы убедиться, что интересующий самолет соответствует требованиям

- Ожидается, что перехватываемый самолет немедленно развернется в направлении перехватывающего самолета

- Если интересующее воздушное судно не соответствует требованиям, перехватчик может выполнить второй разворот с набором высоты поперек траектории полета перехватываемого воздушного судна (минимальное расстояние 500 футов и начиная с высоты немного ниже высоты перехватываемого воздушного судна), выпуская осветительные ракеты в качестве предупредительного сигнала перехватываемому воздушному судну.

немедленно подчиниться и повернуть в указанном направлении и покинуть зону

немедленно подчиниться и повернуть в указанном направлении и покинуть зону

Этапы перехвата вертолета

Фазы перехвата вертолета- К воздушному судну, перехваченному вертолетом, можно приближаться с любого направления, хотя вертолет должен закрыться сзади для опознавания и подачи сигналов

- Как правило, вертолет приближается слева от перехватываемого самолета

- Как и в случае перехвата истребителем, ответственность за безопасное разделение всегда несет перехватывающий самолет

- Вертолет инициирует контролируемое сближение с интересующим самолетом, удерживаясь на расстоянии не ближе, чем считается необходимым для установления положительной идентификации и сбора необходимой информации

- Перехватываемый пилот должен ожидать, что вертолет-перехватчик займет позицию у его левого крыла немного впереди траверза

- При попытке установить связь с перехватываемым воздушным судном могут использоваться визуальные сигнальные устройства.

- Визуальные сигнальные устройства могут включать, но не ограничиваться, вывесками со светодиодной прокруткой или синими мигающими огнями

- Если соответствие не достигается за счет использования радио или сигнальных устройств, могут использоваться стандартные сигналы перехвата ИКАО

- В целях обеспечения безопасного эшелонирования воздушных судов пилот перехватываемого воздушного судна не должен занимать позицию следа (непосредственно за вертолетом), если ему приказано следовать за вертолетом, чтобы пилот вертолета не потерял визуальный контакт с перехватываемым самолет

- При попытке установить связь с перехватываемым воздушным судном могут использоваться визуальные сигнальные устройства.

- Обратите внимание, что перехватываемый самолет не должен следовать непосредственно за вертолетом, что позволяет пилоту вертолета поддерживать визуальный контакт с перехватываемым самолетом и обеспечивает безопасное разделение

- Специальные правоохранительные операции включают идентификацию в полете, наблюдение, пресечение и преследование, выполняемые в соответствии с официальными обязанностями гражданской и/или военной миссии

- Для облегчения выполнения этих специальных миссий назначенным департаментам и агентствам были предоставлены исключения из определенных разделов CFR.

Тем не менее, каждая организация обязана уведомить УВД о своем намерении работать в рамках утвержденного исключения до начала фактических полетов .

Тем не менее, каждая организация обязана уведомить УВД о своем намерении работать в рамках утвержденного исключения до начала фактических полетов . - Кроме того, некоторым департаментам и агентствам, выполняющим специальные миссии, были присвоены кодовые идентификаторы, позволяющие им информировать УВД о текущей деятельности миссии и запрашивать специальную помощь в воздушном движении

- На основании обнаружения самолетом SAR визуального и/или электронного контакта с самолетом, находящимся в затруднении

- В случае катапультирования или аварии SAR может быть проведена без промедления

- Должен быть запрошен пилотом, попавшим в затруднительное положение, или объявлено состояние бедствия

Сигналы, инициированные перехватывающим воздушным судном, и ответы перехватываемого воздушного судна (как указано в Приложении 2 ИКАО — Добавление 1, 2.1)

| Серия | Перехват сигналов самолетов | Значение | Ответ перехваченного самолета | Значение |

| 1 | День: Раскачивание крыльев из положения немного выше и впереди и обычно слева от перехватываемого самолета и, после подтверждения, плавный горизонтальный разворот, обычно влево, на желаемый курс Ночь: ПРИМЕЧАНИЕ: ПРИМЕЧАНИЕ: | Вас перехватили, следуйте за мной | Самолеты: День: Качающиеся крылья и последующие Ночь: Вертолеты: | Понятно, буду подчиняться |

| 2 | День или ночь: Резкий маневр отрыва от перехватываемого воздушного судна, состоящий из разворота с набором высоты на 90 градусов или более без пересечения линии полета перехватываемого воздушного судна | Вы можете продолжить | Самолеты: День или ночь: Качающиеся крылья Вертолеты: День или ночь: Самолет-качалка | Понятно, буду подчиняться |

| 3 | День: Облет аэродрома с выпуском шасси и облет ВПП в направлении посадки или, если перехватываемый самолет является вертолетом, облет вертолетной площадки Ночью: То же и, кроме того, горящие посадочные огни | Приземлиться на этом аэродроме | Самолеты: День: Выпускание шасси, следование за перехватывающим самолетом и, если после облета взлетно-посадочной полосы посадка считается безопасной, переход к посадке огни (если есть) Вертолеты: День или ночь: Следование за перехватывающим самолетом и переход к посадке с постоянным посадочным огнем (если есть) | Понятно, буду подчиняться |

| 4 | День или ночь: Подъем шасси (если установлено) и мигание посадочных огней при прохождении над используемой взлетно-посадочной полосой или площадкой для посадки вертолета на высоте более 300 м (1000 футов), но не более 600 м (2000 футов) (в случае вертолет, находящийся на высоте более 50 м (170 футов), но не превышающей 100 м (330 футов) над уровнем аэродрома, и продолжающий кружить над используемой взлетно-посадочной полосой или посадочной площадкой для вертолета.  | Указанный вами аэродром не соответствует требованиям | День или ночь: Если требуется, чтобы перехватываемый самолет следовал за перехватывающим самолетом на запасной аэродром, перехватывающий самолет поднимает шасси (если оно установлено) и использует сигналы серии 1, предписанные для перехватывающего самолета. Если принято решение об освобождении перехватываемого воздушного судна, перехватывающее воздушное судно использует сигналы Серии 2, предписанные для перехватывающего воздушного судна. | Понятно, следуйте за мной Понятно, можете продолжать |

| 5 | День или ночь: Регулярное включение и выключение всех доступных огней, но таким образом, чтобы они отличались от мигающих огней | Не может соответствовать | День или ночь: Используйте сигналы серии 2, предписанные для перехватывающих самолетов | Понятно |

| 6 | День или ночь: Нерегулярное мигание всех доступных огней | терпит бедствие | День или ночь: Использовать сигналы серии 2, предписанные для перехватывающих самолетов | Понятно |

- Особая чрезвычайная ситуация – это состояние воздушного пиратства или иного враждебного действия лица (лиц) на борту воздушного судна, которое угрожает безопасности воздушного судна или его пассажиров

- Пилот воздушного судна, сообщающего об особом аварийном состоянии, должен:

- Если позволяют обстоятельства, примените процедуры радиотелефонной связи в случае бедствия или срочности, включая сведения об особой чрезвычайной ситуации

- Если обстоятельства не позволяют использовать предписанные процедуры в случае бедствия или срочности, передать на используемой в данный момент воздушной/наземной частоте как можно больше следующих элементов, произнесенных отчетливо и в следующем порядке:

- Название вызываемой станции (если позволяют время и обстоятельства)

- Идентификация самолета и текущее местоположение

- Характер особого аварийного состояния и намерения пилота (если позволяют обстоятельства)

- Если невозможно предоставить эту информацию, используйте кодовые слова и/или транспондер следующим образом:

- Разговорные слова: ТРАНСПОНДЕР СЕМЬ ПЯТЬ НОЛЬ НОЛЬ», что означает, что меня угоняют/вынуждают к новому месту назначения

- Настройка транспондера: режим 3/A, код 7500

- Код 7500 никогда не будет присвоен УВД без предварительного уведомления пилота о том, что воздушное судно подвергается незаконному вмешательству.

- Пилот должен отказаться от присвоения кода 7500 в любой другой ситуации и сообщить об этом диспетчеру

- Код 7500 активирует специальный аварийный индикатор на всех РЛС УВД

- ATC подтвердит и попросит подтвердить правильную настройку 7500

- Если ответ положительный или ответ не получен, УВД не будет задавать дальнейших вопросов, а будет следить за полетом, отвечать на запросы пилота и уведомлять соответствующие органы

- Если это возможно сделать без ущерба для безопасности полета, пилот угнанного пассажирского воздушного судна после отклонения от разрешенного маршрута, по которому выполнялось воздушное судно, попытается совершить одно или несколько из следующих действий, насколько насколько позволяют обстоятельства:

- Поддерживайте истинную воздушную скорость не более 400 узлов и предпочтительно высоту от 10 000 до 25 000 футов

- Лететь курсом к месту назначения, объявленному угонщиком

- Если эти процедуры приведут либо к радиосвязи, либо к воздушному перехвату, пилот попытается выполнить любые полученные инструкции, которые могут направить воздушное судно на соответствующую посадочную площадку или изменить траекторию полета воздушного судна с его текущего курса, в сторону от защищенного воздушного пространства

- Сигнал VWS состоит из четко сфокусированных красных и зеленых лазерных лучей, предназначенных для освещения в виде чередующихся красных и зеленых сигналов

- Эти лазеры могут быть направлены на определенные воздушные суда, подозреваемые в несанкционированном проникновении в зону особых правил полетов в Вашингтоне, округ Колумбия (DC SFRA), которые движутся по курсу или траектории полета, что может быть истолковано как угроза или которые действуют вопреки правилам эксплуатации для DC SFRA

- Луч не опасен для глаз пилотов/летного экипажа или пассажиров, независимо от высоты или расстояния от источника, а также не влияет на системы самолета.

- Если вы общаетесь с УВД, и этот сигнал направлен на ваш самолет, вы должны связаться с УВД и сообщить, что вас освещает система визуального предупреждения

- Если этот сигнал направлен на вас, и вы не выходите на связь с УВД, вам рекомендуется как можно скорее повернуть на самый прямой курс в сторону от центра ДЦ SFRA

- Немедленно свяжитесь с УВД на соответствующей частоте, VHF Guard 121.5 или UHF Guard 243.0 и сообщите идентификатор вашего воздушного судна, местоположение и характер полета

- Несоблюдение этих процедур может привести к перехвату военным самолетом

- Дальнейшее несоблюдение требований самолета-перехватчика или УВД может привести к применению силы

- Пилоты, планирующие управлять воздушными судами в зоне DC SFRA или вблизи нее, должны ознакомиться с процедурами перехвата воздушных судов.

- Эта информация относится ко всем воздушным судам, работающим в DC SFRA, включая министерство обороны, правоохранительные органы и воздушные суда, участвующие в авиамедицинских операциях, и не меняет процедуры, установленные для сообщения о несанкционированном лазерном облучении, опубликованные в консультативных циркулярах и уведомлениях FAA .

- Во время чрезвычайных ситуаций, связанных с обороной или противовоздушной обороной, могут быть отданы дополнительные специальные инструкции по безопасности в соответствии с 32 CFR Part 245 Plan for Emergency Security Control of Air Traffic (ESCAT)

- В соответствии с положениями 32 CFR, часть 245, военные будут руководить действиями, которые необходимо предпринять в отношении посадки, посадки на мель, отклонения или рассредоточения самолетов для защиты США в чрезвычайных условиях

- Во время реализации части или всего ESCAT средства УВД будут передавать соответствующие инструкции, полученные от командного центра системы управления воздушным движением (ATCSCC), на доступных частотах УВД. В зависимости от инструкций, полученных от ATCSCC, полеты по ПВП могут быть направлены на посадку в ближайшем доступном аэропорту, и ожидается, что полеты по ППП будут выполняться в соответствии с указаниями УВД 9.0006

- От пилотов на земле может потребоваться подать план полета и получить одобрение (через FAA) перед выполнением полетов

- Если вас перехватил военный или правоохранительный самолет США, немедленно:

- Придерживаться инструкций, передаваемых с помощью визуальных устройств, визуальных сигналов и радиосвязи с перехватывающего самолета

- Попытка установить связь с перехватывающим воздушным судном и/или УВД на аварийной частоте 121,5/243,0 МГц, сообщая идентификационные данные и местонахождение вашего воздушного судна, а также характер полета

- При наличии транспондера подать сигнал режима 3/A, код 7700, если иное не указано диспетчером УВД .

- Если какие-либо инструкции, полученные по радио из каких-либо источников, противоречат инструкциям, данным перехватывающим воздушным судном с помощью визуальных или радиосигналов, запросить разъяснения, продолжая выполнять инструкции, данные перехватывающим воздушным судном, до тех пор, пока не будет получен положительный ответ

- Экипаж перехватываемого самолета должен продолжать подчиняться сигналам и инструкциям самолета-перехватчика до тех пор, пока он не будет деблокирован

- Безопасность полетов превыше всего

- Перехватчик несет ответственность за поддержание безопасного разделения во время этих и всех маневров по перехвату

- Обратите внимание, что перехватчики NORAD примут все меры предосторожности, чтобы исключить вероятность того, что перехватываемый самолет подвергнется воздействию струйного потока/турбулентности в следе; однако существует вероятность того, что это состояние может возникнуть

- В ночное время/IMC перехват будет осуществляться ниже траектории полета

- Дополнительные правила национальной безопасности рассматриваются в части 99 Федеральных авиационных правил .

- Для получения более подробной информации о VWS посетите веб-сайт http://www.faasafety.gov/VisualWarningSystem/VisualWarning.htm

- Все еще что-то ищете? Продолжить поиск:

- Федеральное авиационное управление — Глоссарий пилотов/диспетчеров

- Руководство по аэронавигационной информации (5-6-1) Национальная безопасность

- Руководство по аэронавигационной информации (5-6-2) Процедуры перехвата

- Руководство по аэронавигационной информации (5-6-14) Операции по поддержанию правопорядка) Операции по поддержанию правопорядка гражданских и военных организаций

- Руководство по аэронавигационной информации (5-6-4) Сигналы перехвата

- Руководство по аэронавигационной информации (6-2-4) Перехват и сопровождение

- Руководство по аэронавигационной информации (6-3-4) Особые чрезвычайные ситуации (воздушное пиратство)

- Руководство по аэронавигационной информации (7-6-11) Аварийная бортовая инспекция других воздушных судов

- CFI Notebook.

net — Экстренные голосовые отчеты

net — Экстренные голосовые отчеты - Федеральное авиационное управление — информация о системе визуального предупреждения

- Федеральные авиационные правила (91.161) Специальная ознакомительная подготовка требуется для пилотов, выполняющих полеты по правилам визуальных полетов в радиусе 60 морских миль от Вашингтона, округ Колумбия, VOR/DME

Операция In(ter)ception: аэрокосмические и военные компании в прицеле кибершпионов

Исследователи ESET обнаружили целевые атаки на известные аэрокосмические и военные компании

В конце прошлого года мы обнаружили целевые атаки на аэрокосмические и военные компании в Европе и на Ближнем Востоке, активные с сентября по декабрь 2019 года. Совместное расследование с двумя пострадавшими европейскими компаниями позволили нам получить представление об операции и обнаружить ранее незадокументированное вредоносное ПО.

Этот пост в блоге прольет свет на то, как разворачивались атаки. Полное исследование можно найти в нашем официальном документе «Операция «Перехват»: целенаправленные атаки на европейские аэрокосмические и военные компании».

Атаки, которые мы назвали Operation In(ter)ception на основе родственного образца вредоносного ПО Inception.dll, были целенаправленными и явно стремились оставаться незамеченными.

Чтобы скомпрометировать свои цели, злоумышленники использовали социальную инженерию через LinkedIn, прикрываясь уловкой привлекательных, но фиктивных предложений о работе. Установив первоначальный плацдарм, злоумышленники развернули собственное многоступенчатое вредоносное ПО вместе с модифицированными инструментами с открытым исходным кодом. Помимо вредоносного ПО, злоумышленники использовали тактику «живения за счет земли», злоупотребляя законными инструментами и функциями ОС. Чтобы избежать обнаружения, использовалось несколько методов, включая подпись кода, регулярную перекомпиляцию вредоносного ПО и выдачу себя за законное программное обеспечение и компании.

По данным нашего расследования, основной целью операции был шпионаж. Однако в одном из исследованных нами случаев злоумышленники попытались монетизировать доступ к учетной записи электронной почты жертвы с помощью компрометации корпоративной электронной почты (BEC) в качестве заключительного этапа операции.

Хотя мы не нашли веских доказательств связи атак с известным злоумышленником, мы обнаружили несколько намеков на возможную связь с группой Lazarus, в том числе сходство в нацеливании, среде разработки и используемых методах антианализа.

Первоначальная компрометация

В рамках начальной фазы компрометации злоумышленники в ходе операции «Перехват» создали поддельные учетные записи LinkedIn, выдавая себя за представителей отдела кадров известных компаний аэрокосмической и оборонной промышленности. В нашем расследовании мы видели профили, выдающие себя за Collins Aerospace (ранее Rockwell Collins) и General Dynamics, обе крупные американские корпорации в этой области.

Настроив профили, злоумышленники искали сотрудников целевых компаний и отправляли им сообщения с фиктивными предложениями о работе, используя функцию обмена сообщениями LinkedIn, как показано на рис. 1. ( Примечание : Поддельные учетные записи LinkedIn больше не существуют.)

Рисунок 1. Поддельное предложение о работе, отправленное через LinkedIn сотрудникам одной из целевых компаний в разговор, замаскированный под документы, связанные с рассматриваемым предложением о работе. На рис. 2 показан пример такой связи.

Поддельное предложение о работе, отправленное через LinkedIn сотрудникам одной из целевых компаний в разговор, замаскированный под документы, связанные с рассматриваемым предложением о работе. На рис. 2 показан пример такой связи.

Рисунок 2. Коммуникация между злоумышленниками и сотрудником одной из атакуемых компаний

Чтобы отправить вредоносные файлы, злоумышленники использовали либо напрямую LinkedIn, либо комбинацию электронной почты и OneDrive. В последнем случае злоумышленники использовали поддельные учетные записи электронной почты, соответствующие их поддельным профилям в LinkedIn, и включили ссылки OneDrive, на которых размещены файлы.

Общий файл представлял собой защищенный паролем архив RAR, содержащий файл LNK. При открытии файл LNK запускал командную строку, которая открывала удаленный файл PDF в браузере цели по умолчанию.

Этот PDF-файл, казалось бы, содержащий информацию о заработной плате для известных должностей, на самом деле служил приманкой; в фоновом режиме командная строка создала новую папку и скопировала в нее утилиту командной строки WMI (WMIC. exe), переименовав утилиту в процессе. Наконец, он создал запланированную задачу, настроенную на периодическое выполнение удаленного сценария XSL через скопированный файл WMIC.exe.

exe), переименовав утилиту в процессе. Наконец, он создал запланированную задачу, настроенную на периодическое выполнение удаленного сценария XSL через скопированный файл WMIC.exe.

Это позволило злоумышленникам закрепиться внутри компании-мишени и закрепиться на скомпрометированном компьютере. На рис. 3 показаны шаги, ведущие к компрометации.

Рис. 3. Сценарий атаки от первоначального контакта до компрометации

Инструменты и методы злоумышленника

Операция In(ter)ception Злоумышленники использовали ряд вредоносных инструментов, в том числе заказное, многоэтапное вредоносное ПО и модифицированные версии с открытым инструменты.

Мы видели следующие компоненты:

- Пользовательский загрузчик (этап 1)

- Пользовательский бэкдор (этап 2)

- Модифицированная версия PowerShdll — инструмент для запуска кода PowerShell без использования powershell.exe

- Пользовательские загрузчики DLL, используемые для запуска пользовательского вредоносного ПО

- Beacon DLL, вероятно, используется для проверки подключений к удаленным серверам

- Пользовательская сборка dbxcli — клиент командной строки с открытым исходным кодом для Dropbox; используется для эксфильтрации данных

В типичном сценарии вредоносное ПО Этапа 1 — пользовательский загрузчик — было загружено с помощью удаленного сценария XSL (описанного в разделе Первоначальная компрометация ) и выполнено с помощью утилиты rundll32. Однако мы также видели случаи, когда злоумышленники использовали один из своих пользовательских загрузчиков DLL для запуска вредоносного ПО этапа 1. Основная цель пользовательского загрузчика — загрузить полезную нагрузку этапа 2 и запустить ее в своей памяти.

Однако мы также видели случаи, когда злоумышленники использовали один из своих пользовательских загрузчиков DLL для запуска вредоносного ПО этапа 1. Основная цель пользовательского загрузчика — загрузить полезную нагрузку этапа 2 и запустить ее в своей памяти.

Полезная нагрузка Stage 2 представляет собой модульный бэкдор в виде библиотеки DLL, написанной на C++. Он периодически отправляет запросы на сервер и выполняет определенные действия на основе полученных команд, таких как отправка основной информации о компьютере, загрузка модуля или изменение конфигурации. Хотя мы не восстановили какие-либо модули, полученные бэкдором с его C&C-сервера, мы обнаружили признаки того, что модуль использовался для загрузки PowerShdll.

Помимо вредоносного ПО, злоумышленники использовали тактику «живения за счет земли», злоупотребляя законными инструментами и функциями ОС для выполнения различных вредоносных операций, пытаясь остаться незамеченными. Что касается конкретных методов, мы обнаружили, что злоумышленники использовали WMIC для интерпретации удаленных сценариев XSL, certutil для декодирования загружаемых полезных данных в кодировке base64 и rundll32 и regsvr32 для запуска своих собственных вредоносных программ.

На рис. 4 показано, как различные компоненты взаимодействовали во время выполнения вредоносной программы.

Рисунок 4. Схема выполнения вредоносного ПО

Помимо методов «живущих за счет земли», мы обнаружили, что злоумышленники прилагали особые усилия, чтобы оставаться незамеченными.

Сначала злоумышленники замаскировали свои файлы и папки, дав им законно звучащие имена. Для этого злоумышленники использовали названия известного программного обеспечения и компаний, таких как Intel, NVidia, Skype, OneDrive и Mozilla. Например, мы нашли вредоносные файлы со следующими путями:

- C:\ProgramData\DellTPad\DellTPadRepair.exe

- C:\Intel\IntelV.cgi

Интересно, что переименовывались не только вредоносные файлы — злоумышленники также манипулировали злоупотребляемыми утилитами Windows. Они скопировали утилиты в новую папку (например, C:\NVIDIA) и переименовали их (например, regsvr32.exe был переименован в NvDaemon.exe)

. и инструмент dbxcli. Сертификат выдан в октябре 2019 года.– пока атаки были активны – до 16:20 ООО «Софтвер». Согласно нашему исследованию, 16:20 Software, LLC — это существующая компания из Пенсильвании, США, зарегистрированная в мае 2010 года.

и инструмент dbxcli. Сертификат выдан в октябре 2019 года.– пока атаки были активны – до 16:20 ООО «Софтвер». Согласно нашему исследованию, 16:20 Software, LLC — это существующая компания из Пенсильвании, США, зарегистрированная в мае 2010 года.

Наконец, злоумышленники также реализовали методы антианализа в своих собственных вредоносных программах, такие как выравнивание потока управления и динамическая загрузка API.

Сбор и эксфильтрация данных

Согласно нашему исследованию, злоумышленники использовали специальную сборку dbxcli, клиента командной строки с открытым исходным кодом для Dropbox, для эксфильтрации данных, собранных от их целей. К сожалению, ни анализ вредоносных программ, ни расследование не позволили нам понять, за какими файлами охотились злоумышленники Operation In(ter)ception. Однако названия должностей сотрудников, ставших жертвами через LinkedIn, позволяют предположить, что злоумышленников интересовала техническая и бизнес-информация.

Компрометация деловой электронной почты

В одном из расследуемых случаев злоумышленники не остановились на краже данных — на завершающем этапе операции они попытались монетизировать доступ к почтовому ящику жертвы с помощью BEC-атаки.

Сначала, используя существующую связь в электронных письмах жертвы, злоумышленники попытались манипулировать клиентом целевой компании, чтобы оплатить ожидающий счет на свой банковский счет, как показано на рисунке 5. Для дальнейшего общения с клиентом они использовали свои собственные адрес электронной почты, имитирующий адрес жертвы.

Здесь злоумышленники не увенчались успехом — вместо оплаты счета клиент ответил запросами о запрошенной сумме. Когда злоумышленники призвали клиента заплатить, клиент в конечном итоге связался с правильным адресом электронной почты жертвы по поводу проблемы, подняв тревогу на стороне жертвы.

Рис. 5. Электронное письмо BEC, отправленное с скомпрометированной учетной записи электронной почты жертвы Группа Лазаря. Примечательно, что мы обнаружили сходство в таргетинге, использовании поддельных учетных записей LinkedIn, среде разработки и применяемых методах антианализа. Кроме того, мы видели вариант вредоносного ПО этапа 1, который содержал образец Win32/NukeSped. FX, принадлежащий к набору вредоносных инструментов, который ESET относит к группе Lazarus.

FX, принадлежащий к набору вредоносных инструментов, который ESET относит к группе Lazarus.

Заключение

Наше расследование выявило узконаправленную операцию, примечательную убедительной схемой социальной инженерии на основе LinkedIn, настраиваемым модульным вредоносным ПО и хитроумными приемами уклонения от обнаружения. Интересно, что в то время как операция In(ter)ception демонстрировала все признаки кибершпионажа, злоумышленники, по-видимому, также преследовали цель получения финансовой выгоды, о чем свидетельствует попытка атаки BEC.

Особая благодарность Михалу Чебаку за его работу над этим расследованием.

Полное описание атак, а также технический анализ ранее незадокументированного вредоносного ПО и индикаторов компрометации (IoC) см. в нашей статье «Операция перехвата: целенаправленные атаки на европейские аэрокосмические и военные компании».

IoC, собранные в результате атак, также можно найти в репозитории ESET GitHub.

Методы MITRE ATT&CK

| Тактика | ID | Название | Описание |

|---|---|---|---|

| Начальный доступ | T1194 | Целевой фишинг через службу | LinkedIn используется для связи с целью и предоставления вредоносного вложения. |

| Выполнение | T1059 | Интерфейс командной строки | cmd.exe используется для создания запланированной задачи для интерпретации вредоносного сценария XSL через WMIC. |

| T1106 | Выполнение через API | Вредоносное ПО использует API CreateProcessA для запуска другого исполняемого файла. | |

| T1086 | PowerShell | Настраиваемая .NET DLL используется для интерпретации команд PowerShell. | |

| T1117 | Regsvr32 | Утилита regsvr32 используется для выполнения компонентов вредоносных программ. | |

| T1085 | Rundll32 | Утилита rundll32 используется для запуска вредоносных компонентов. | |

| T1053 | Запланированная задача | WMIC запланирована для интерпретации удаленных сценариев XSL. | |

| T1047 | Инструментарий управления Windows | WMIC используется для интерпретации удаленных сценариев XSL. | |

| T1035 | Выполнение службы | Служба создается для выполнения вредоносного ПО. | |

| T1204 | Пользовательское выполнение | Злоумышленник рассчитывает на то, что жертва извлечет и запустит файл LNK из архива RAR, полученного во вложении электронной почты. | |

| Т1220 | Обработка сценариев XSL | WMIC используется для интерпретации удаленных сценариев XSL. | |

| Устойчивость | T1050 | Новая служба | Служба создается для обеспечения устойчивости вредоносного ПО. |

| T1053 | Запланированная задача | При выполнении файла LNK создается запланированная задача, которая периодически выполняет WMIC. | |

| Защита от уклонения | T1116 | Подпись кода | Вредоносное ПО, подписанное сертификатом, выданным для «16:20 Software, LLC». |

| T1140 | Деобфускация/декодирование файлов или информации | certutil. exe используется для декодирования двоичных файлов вредоносных программ в кодировке base64. exe используется для декодирования двоичных файлов вредоносных программ в кодировке base64. | |

| T1070 | Удаление индикатора на хосте | Злоумышленники пытаются удалить сгенерированные артефакты. | |

| T1036 | Маскарадинг | Каталоги и файлы вредоносных программ называются легитимными программами или компаниями или похожи на них. | |

| T1027 | Запутанные файлы или информация | Вредоносное ПО сильно запутано и доставляется в кодировке base64. | |

| T1117 | Regsvr32 | Утилита regsvr32 используется для выполнения компонентов вредоносных программ. | |

| T1085 | Rundll32 | Утилита rundll32 используется для запуска вредоносных компонентов. | |

| T1078 | Действительные учетные записи | Злоумышленник использует скомпрометированные учетные данные для входа в другие системы. | |

| T1220 | Обработка сценариев XSL | WMIC используется для интерпретации удаленных сценариев XSL. | |

| Доступ к учетным данным | T1110 | Брутфорс | Злоумышленник пытается взломать учетные записи системы. |

| Обнаружение | T1087 | Обнаружение учетной записи | Злоумышленник запрашивает сервер AD для получения системных учетных записей. |

| T1012 | Реестр запросов | Вредоносное ПО может запрашивать реестр для получения такой информации, как название продукта Windows и имя процессора. | |

| T1018 | Обнаружение удаленной системы | Злоумышленник сканирует IP-подсети для получения списка других машин. | |

| T1082 | Обнаружение информации о системе | Вредоносное ПО может собирать информацию, такую как название продукта Windows, имя процессора, имя пользователя и т. д. | |

| Коллекция | T1005 | Данные из локальной системы | Злоумышленник собирает конфиденциальные данные и пытается загрузить их с помощью клиента Dropbox CLI. |

Перехваты во время операций в мирное время сильно отличаются от тех, которые проводятся в условиях повышенной готовности. Перехватчиками могут быть истребители или винтокрылы. Причины перехвата самолета включают, но не ограничиваются:

Перехваты во время операций в мирное время сильно отличаются от тех, которые проводятся в условиях повышенной готовности. Перехватчиками могут быть истребители или винтокрылы. Причины перехвата самолета включают, но не ограничиваются: В случае военного перехвата гражданские летчики обязаны понимать свои обязанности и соблюдать стандартные сигналы ИКАО, передаваемые с перехватывающего самолета. В частности, ожидается, что авиаторы без промедления свяжутся с авиадиспетчерской службой (если это возможно) на местной рабочей частоте или на дежурстве ОВЧ/УВЧ. Несоблюдение может привести к применению силы

В случае военного перехвата гражданские летчики обязаны понимать свои обязанности и соблюдать стандартные сигналы ИКАО, передаваемые с перехватывающего самолета. В частности, ожидается, что авиаторы без промедления свяжутся с авиадиспетчерской службой (если это возможно) на местной рабочей частоте или на дежурстве ОВЧ/УВЧ. Несоблюдение может привести к применению силы немедленно подчиниться и повернуть в указанном направлении и покинуть зону

немедленно подчиниться и повернуть в указанном направлении и покинуть зону

Тем не менее, каждая организация обязана уведомить УВД о своем намерении работать в рамках утвержденного исключения до начала фактических полетов

Тем не менее, каждая организация обязана уведомить УВД о своем намерении работать в рамках утвержденного исключения до начала фактических полетов

net — Экстренные голосовые отчеты

net — Экстренные голосовые отчеты