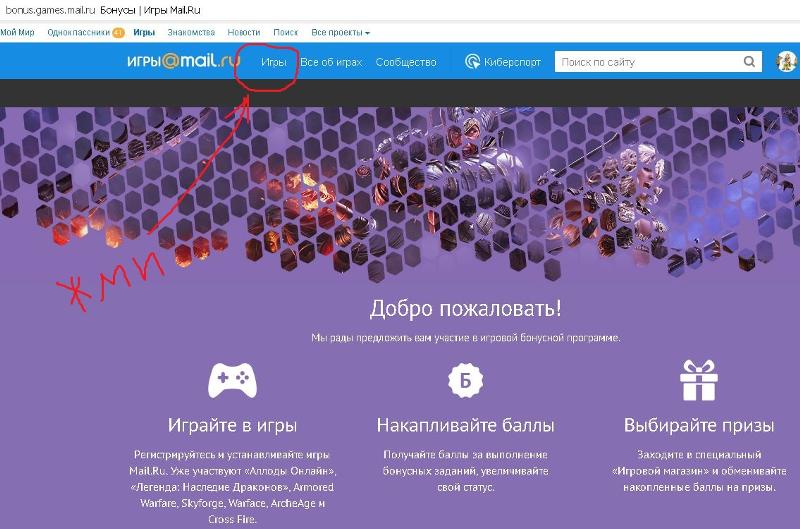

Mail ru бонусная программа: Бонусная программа Mail.ru

Деньги.Mail.RU | Официальный сайт Триколора

Деньги.Mail.RU | Официальный сайт ТриколораДеньги Mail.Ru — популярная платежная система, разработанная Mail.Ru. Деньги Mail.Ru — это электронная наличность в Сети, быстрый и удобный доступ к персональному счету с помощью логина от почтового ящика и проведение финансовых операций по специальному платежному паролю, который создается при регистрации кошелька на Деньгах Mail.Ru.

Выставленный счет в кошельке Денег Mail.Ru можно оплатить из кошелька или прямо с банковской карты, привязанной к кошельку: быстро и безопасно, без ввода данных карты. Платите как удобно и когда удобно! Без комиссии!

Используйте Деньги Mail.Ru для оплаты услуг Триколора!

Для этого:

-

Перейдите на сайте Денег Mail.Ru в раздел каталога товаров и услуг «Телевидение».

-

Выберите услугу Триколора, которую хотите оплатить, подробнее здесь.

-

Введите Триколор ID — и нажмите кнопку «Далее». Триколор ID — это уникальный идентификационный номер клиента в системе Триколора, который состоит из 14 или 12 цифр.

-

Укажите сумму платежа и нажмите «Далее».

-

Проверьте данные и подтвердите платеж.

Стать

клиентом

Оплата и проверка

подписок

Контакты

Выберите свой Триколор

Смотрите любимые каналы, фильмы и сериалы, где и как удобно: дома и на даче.

Смотреть всё на shop.tricolor.tv

Или оставьте заявку

на подключение

Мы свяжемся с вами в ближайшее время

Ваше имя*

+7(___) ___-__-__*

Даю согласие на обработку персональных данных

в соответствии с Политикой конфиденциальности

и получение обратного звонка с предложением.

Если вы приобрели оборудование в магазине электроники

и бытовой техники, зарегистрируйтесь и активируйте свою подписку.

Зарегистрироваться

Онлайн-кинотеатр

«Триколор Кино и ТВ»

200+

каналов

30 000+

фильмов и сериалов

Оригинальный

контент PREMIER

Просмотр

на 5 устройствах

по одному

Триколор ID

Напоминание и доступ

к архиву передач

до 7 дней

Популярные

сериалы и фильмы

Amediateka

Смотреть онлайн

Оплата и проверка подписок

Бизнесу

Авторизованный партнер

Услуги

для бизнеса

Стать

партнером

Бонусная программа

г. Иркутск

Иркутск

Для получения Бонусной карты необходимо совершить покупку в любом магазине CENTRA Market или заполнить анкету на сайте

Бонусная карта CENTRA Market действует во всех магазинах CENTRA Market и в интернет-магазине.

1 бонус = 1 рубль

Для списания бонусов Вам потребуется телефон, указанный при регистрации карты, для получения кода.

С каждой покупкой покупатель накапливает Бонусы на карте.

Бонусами можно оплатить:

| Тип товара | Процент скидки (указан % от стоимости категории товаров) |

|---|---|

| АВТОЗАПЧАСТИ | 25,00 |

| АВТОМАСЛА | 20,00 |

| АВТОПРИНАДЛЕЖНОСТИ | 25,00 |

| ЗАРЯДНЫЕ УСТРОЙСТВА | 20,00 |

| АВТОХИМИЯ | 25,00 |

| АККУМУЛЯТОРЫ | 10,00 |

| АВТОШИНЫ ЗИМНИЕ | 15,00 |

| АВТОШИНЫ ЛЕТНИЕ | 20,00 |

| ВЕЛОЗАПЧАСТИ | 40,00 |

| ВЕЛОСИПЕДЫ | 30,00 |

| САМОКАТЫ | 50,00 |

| МАСЛА ГУР / ТРАНСМ | 20,00 |

АНТИФРИЗ/ТОСОЛ/СТЕКЛООМ. ЖИДКОСТИ ЖИДКОСТИ | 20,00 |

| ВАТРУШКИ/СНЕГОКАТЫ | 30,00 |

| ЗАМЕНА МОТОРНОГО МАСЛА | 25,00 |

| ШИНОМОНТАЖ | 25,00 |

| ФИЛЬТРЫ | 25,00 |

Подарочные бонусы к Дню рождения действуют 30 дней.

На товары со скидками, а также акционные товары Бонусы на карту не начисляются, оплата таких товаров Бонусами не производится. Также Бонусами не оплачиваются работы по установке аккумулятора, обслуживание аккумуляторов и настройке велосипеда.

Для накопления/расходования Бонусов покупатель должен предъявить продавцу Бонусную карту (назвать федеральный номер телефона — при условии, что интернет-магазином была заведена виртуальная карта), перед оплатой товара, а при покупке через интернет-магазин — указать номер Бонусной карты в соответствующем поле.

В случае возврата товара, Владельцу Бонусной карты возвращаются уплаченные денежные средства; израсходованные Бонусы восстанавливаются на Карте; начисленные за покупку Бонусы аннулируются.

Владельцы Бонусных карт, подтвердившие согласие на получение информации от Компании CENTRA Market, получают информацию по сетям электросвязи и по почтовой связи (включая SMS-рассылки, e-mail-рассылки, телефония, сеть Интернет и мобильные устройства) рекламного характера о специальных предложениях, о новых товарах и акциях.

Периодичность направления информации определяется компанией CENTRA Market.

Владельцы Бонусных карт могут отказаться от получения информации от компании CENTRA Market, одним из способов:

Для отказа от получения информации необходимо сообщить номер Бонусной Карты и адрес e-mail, на который оформлена подписка.

Компания оставляет за собой право блокировать карту в случае нарушения условий использования карт владельцем карты, без объяснения причины.

Компания оставляет за собой право вносить изменения в Правила бонусной программы, в одностороннем порядке, без дополнительных уведомлений.

Получить бонусную карту

Согласен на обработку персональных данных, с политикой конфиденциальности ознакомлен.

Программа вознаграждений Google Play Security — Безопасность приложений — Google

Google Play Security Reward Program (GPSRP) — это программа вознаграждения за уязвимости, предлагаемая Google Play в сотрудничестве с разработчиками некоторых популярных приложений для Android. Это признает вклад исследователей в области безопасности, которые вкладывают свое время и усилия в помогая сделать приложения в Google Play более безопасными.

Цель программы — выявление и устранение уязвимостей в приложениях в Google Play, и обеспечить безопасность пользователей Android, разработчиков и экосистемы Google Play.

Если вы разработчик приложений и хотели бы узнать больше о работе напрямую с внешние исследователи безопасности, пожалуйста подать заявку на вступление в GPSRP.

API уведомления о воздействии и связанные приложения

GPSRP временно представляет API уведомления об экспозиции и любые приложения (как первые, так и

третье лицо) в Google Play с использованием API уведомления об экспозиции, а также любые

правительственные приложения в Google Play, связанные с отслеживанием контактов.

Хакерская «шпаргалка»

GPSRP фокусируется на выявлении уязвимостей в популярных приложениях для Android в Google Play. (т.е. с 100 миллионами или более установок и любыми приложениями, перечисленными в области). Пожалуйста, ознакомьтесь с правилами и критерии вознаграждения ниже для более подробной информации.

Процесс раскрытия

Разработчику: Если у организации есть собственные общедоступные средства получение отчетов об уязвимостях (адрес электронной почты security@ и соответствующее раскрытие политики, публичного раскрытия информации об уязвимостях или программы поощрения за обнаружение ошибок), всегда отправляйте уязвимость к ним в первую очередь.

После устранения уязвимости (или если прошло 30 дней без ответа), вы можете представить сведения об уязвимости к GPSRP.

Кому GPSRP: Если у организации нет очевидных публичных способов получения отчеты об уязвимостях и приложение имеет 100 миллионов установок или более, вы можете попытаться сообщить о проблеме разработчику приложения, представление уязвимость непосредственно к GPSRP.

Перед отправкой отчета ознакомьтесь с условиями. Google не дает никаких гарантий в условия нашей способности успешно сообщить о проблеме разработчику затронутого приложения. Если проблема соответствует критериям, перечисленным в этой политике, она может за вознаграждение.

Дубликаты

«Дубликат» означает, что отправленный отчет об уязвимости очень похож или

точно так же, как ранее представленный отчет.

- При возникновении дубликатов присуждается только первый полученный отчет (при условии, что его можно полностью воспроизвести).

- Очень похожие проблемы в одном или нескольких приложениях одного и того же разработчика могут рассматриваться как дубликаты первого представленного отчета (например, уязвимость с единственной основной причиной присутствует во многих видах деятельности).

Уязвимости SDK и библиотек

- Если вы обнаружили уязвимость в SDK или библиотеке, используемой разработчиком приложения (но

не разработано разработчиком приложения), пожалуйста, отправьте его непосредственно сопровождающему

затронутый SDK или библиотека. Если это невозможно и вы отправляете отчет об уязвимом

приложение из-за используемого SDK или библиотеки, обратите внимание, что SDK и библиотека

уязвимости получат только одну выплату в 2 раза больше обычной суммы вознаграждения (например,

Проблема на 3 тысячи долларов будет стоить 6 тысяч долларов), чтобы отразить дополнительное влияние этих типов ошибок.

- Если получено несколько отчетов об одной и той же уязвимости SDK или библиотеки, даже через разных приложений, они будут считаться дубликатами самого раннего отчета, иметь одну и ту же первопричину.

- SDK или библиотека должны использоваться несколькими организациями. Код, который является общим для несколько приложений от одной и той же родительской организации не будут иметь право на SDK/библиотеку бонус.

Правила программы

- Если вы подаете заявку на бонусное вознаграждение за исправленную проблему, о которой вы сообщили в приложение разработчик, только те проблемы, которые были исправлены в течение 90 дней с момента отправки отчета в GPSRP. будет квалифицирован.

- Отчеты должны содержать информацию, запрошенную в форме представления. Отчеты не

содержащие требуемую информацию и не отвечающие критериям данной программы, не будут

иметь право на вознаграждение.

- При возникновении дубликатов присуждается только первый полученный отчет (при условии, что его можно полностью воспроизвести). Пожалуйста, ознакомьтесь со шпаргалкой по хакеру для получения дополнительной информации о том, как дубликаты обрабатываются.

- Мы стремимся быть справедливыми; любые и все решения о вознаграждении в рамках Google Play Security Reward Программа в конечном итоге находится на усмотрение Google. Разработчики приложений не контролируют Программа вознаграждений за безопасность Google Play.

- Любые уязвимости, обнаруженные в собственных приложениях, должны быть представлены в Google VRP и подлежат Google и Alphabet VRP правила программы.

- Сотрудники организаций, разрабатывающих приложения, не имеют права на вознаграждение за

уязвимости в приложениях, разработанных их организацией.

Критерии вознаграждения

Награды основаны на воздействии и возможности использования. В следующей таблице представлены обычные награды, выбранные для самых распространенных классов ошибок.

| Категория | 1) Удаленный / без взаимодействия с пользователем | 2) Пользователь должен перейти по ссылке, уязвимое приложение должно быть уже установлено | 3) Пользователь должен установить вредоносное приложение, или приложение-жертва настроено не по умолчанию. | 4) Злоумышленник должен находиться в той же сети (например, MiTM) |

|---|---|---|---|---|

| Выполнение произвольного кода | 20 000 долларов | 10 000 долларов | 4000 долларов | 1000 долларов |

| Кража конфиденциальных данных | 5000 долларов | 3000 долларов | 1000 долларов | 500 долларов |

В следующих разделах описанные выше воздействия описаны более подробно.

Выполнение произвольного кода (ACE)

Чтобы пройти квалификацию, ACE должен позволять злоумышленнику запускать нативный код ARM по своему выбору. на устройстве пользователя без ведома или разрешения пользователя, в том же процессе, что и затронутый app (обход песочницы ОС не требуется).

Примеры могут включать:

- Злоумышленник получает полный контроль, то есть код может быть загружен из сети и казнен

- Перезапись файла .so вредоносным файлом .so, который выполняется приложением-жертвой.

- Выполнение кода Java для вызова exec и, таким образом, запуска произвольного собственного кода ARM

Выполнение произвольного JavaScript не подходит. Обманом заставить пользователя установить приложение и выполнение кода в самом приложении не подходит.

Кража конфиденциальных данных

В эту категорию воздействия входят уязвимости, которые приводят к несанкционированному доступу к конфиденциальным

данные из приложения на устройстве Android.

В рамках этой программы конфиденциальные данные классифицируются как:

- Данные, которые приводят к несанкционированному доступу к учетной записи пользователя (например, учетные данные для входа в систему, токены аутентификации, которые могут выполнять конфиденциальные действия по изменению состояния, которые приводят к нетривиальному ущербу для жертвы).

- Конфиденциальные пользовательские данные: информация из списка контактов, фотографии (если они не опубликованы по умолчанию), содержимое сообщений пользователя (электронная почта, мгновенные сообщения, текстовые сообщения), журналы вызовов/SMS, история веб-поиска (возможность профилирования или перечисления определенного пользователя на основе его истории веб-поиска) или закладок браузера.

- Информация, которая связана или может быть связана с физическим лицом, например медицинские, образовательные, финансовые или платежные данные, а также информация о занятости.

Информация о местоположении сама по себе не подходит (если не сочетается с возможностью уникальной идентификации человека).

Доступ к неконфиденциальным внутренним файлам другого приложения не подходит.

Примеры уязвимостей, которые приводят к такому влиянию, включают, но не ограничиваются:

- Небезопасно сохраненные файлы данных, содержащие конфиденциальные данные, доступные другим приложениям.

- Конфиденциальные данные, отправляемые по незащищенным сетевым соединениям, которые могут быть перехвачены

- Небезопасно разработанные внутренние компоненты приложения, такие как поставщики контента или действия, которые могут быть манипулируют для раскрытия конфиденциальных данных

Дополнительные сведения о классах уязвимостей см. PDF.

Не квалификационные вопросы

- Некоторые распространенные уязвимости с низким уровнем риска, считающиеся легко эксплуатируемыми, не будут соответствовать требованиям

для наград.

Несколько таких проблем могут быть найдены

здесь.

Несколько таких проблем могут быть найдены

здесь. - Атаки, требующие физического доступа к устройствам, включая физическую близость для Bluetooth.

- Атаки, требующие доступа к службам специальных возможностей.

- Уничтожение конфиденциальных данных.

- Заставить пользователя установить вредоносное приложение без READ_EXTERNAL_STORAGE или Разрешения WRITE_EXTERNAL_STORAGE, которые злоупотребляют приложением-жертвой для получения этих разрешений.

- Намерение или перенаправление URL, ведущее к фишингу.

- Проблемы на стороне сервера.

- Приложения, которые хранят мультимедиа во внешнем хранилище, доступном для других приложений на устройство.

Известные вопросы

Проблемы, уже известные Google (и находящиеся в процессе устранения/

исправлено), которые можно использовать для обнаружения аналогичных уязвимостей в

несколько приложений в Google Play Store будут опубликованы в известном

список вопросов. Такие уязвимости не считаются достаточно серьезными, чтобы

гарантировать вознаграждение по умолчанию от Google Play (при этом сохраняя актуальность

для исправления разработчиком), но все же может претендовать на меньшую награду

(перечислено ниже).

Такие уязвимости не считаются достаточно серьезными, чтобы

гарантировать вознаграждение по умолчанию от Google Play (при этом сохраняя актуальность

для исправления разработчиком), но все же может претендовать на меньшую награду

(перечислено ниже).

| Категория проблемы | Награда |

|---|---|

Кража конфиденциальных данных через:

| 500 долларов |

| Вредоносный ввод URL-адреса, приводящий к утечке информации о сеансе через WebView. Например. передача вредоносного URL-адреса в приложение, в результате чего пользователь переходит к веб-сайт, контролируемый злоумышленниками, где приложение автоматически добавляет файлы cookie или параметры значения, содержащие информацию о сеансе, к запросам. | 500 долларов |

| Кража конфиденциальных данных или выполнение кода через PendingIntent, к которым может получить доступ только стороннее приложение, которому предоставлено разрешение «уведомление» Android. (действует с 1 июня 2021 г.) | 500 долларов |

Сфера

Только приложения, разработанные Google, участвующими разработчиками (в списке ниже) или

со 100 миллионами и более установок. Только уязвимости, которые работают на Android

Устройства 6.0 (с самыми последними исправлениями) и выше будут соответствовать требованиям.

Только уязвимости, которые работают на Android

Устройства 6.0 (с самыми последними исправлениями) и выше будут соответствовать требованиям.

Для Android-приложений, разработанных Google: сообщайте об уязвимостях через Уязвимость Google Бонусная программа или, в частности, для Chrome, на Программа вознаграждений Chrome . Вы можете подать заявку на вознаграждение здесь после устранения уязвимости.

1-й уровень

Программы уровня 1 имеют среднее время первого ответа менее 1 дня, а время разрешения меньше или равно 1 месяцу.

| Организация/Разработчик | Имя(я) пакета | Сообщите об уязвимостях: |

|---|---|---|

| грамматически | com.grammarly.android.keyboard | https://hackerone. com/grammarly com/grammarly |

| Инстакарт | com.instacart.client, com.instacart.shopper | https://hackerone.com/instacart |

| JNJ Мобильный | com.jnj.mocospace.android | https://hackerone.com/jnj_mobile |

| Линия | jp.naver.line.android | https://hackerone.com/line |

| MagicLab | com.bumble.app | https://hackerone.com/bumble |

| Mail.ru | ru.mail.cloud, ru.mail.auth.totp, ru. mail.mailapp, com.my.mail, ru.mail.календарь mail.mailapp, com.my.mail, ru.mail.календарь | https://hackerone.com/mailru |

| МобиСистемс | com.mobisystems.msdict.embedded…, com.mobisystems.fileman, com.mobisystems.office | https://hackerone.com/mobisystems_ltd |

| PicsArt | com.picsart.studio | https://hackerone.com/picsart |

| Шоумакс | com.showmax.app | https://tech.showmax.com/security/ |

| Спотифай | com.spotify.music, com.spotify.tv.android, com.spotify.s4a | https://hackerone. com/spotify com/spotify |

| Shopify | com.shopify.pos, com.shopify.mobile, com.shopify.pos.customerview | https://hackerone.com/shopify |

| Воистину | com.verily.daybreak.nightlight, com.google.android.apps.baselinestudy, com.verily.myalo.scaleit | https://www.google.com/about/appsecurity/reward-program/ |

| VK.com (ООО «В Контакте») | com.vkontakte.android, com.vk.admin, com.vk.quiz | https://hackerone.com/vkcom |

| Зомато | com.application.zomato, com.application.zomato.ordering | https://hackerone. com/zomato com/zomato |

Уровень 2

Программы уровня 2 имеют среднее время первого ответа меньше или равно 1 дню и/или время сортировки меньше или равно 5 дням и/или время решения меньше или равно до 3 месяцев.

| Организация/Разработчик | Имя(я) пакета | Сообщите об уязвимостях: |

|---|---|---|

| Airbnb | com.airbnb.android | https://hackerone.com/airbnb |

| Дропбокс | com.dropbox.android, com.dropbox.paper | https://hackerone.com/dropbox |

| Фитбит | com. fitbit.FitbitMobile fitbit.FitbitMobile | https://www.fitbit.com/bugbounty |

| Схватить | com.grab.food.dax, com.grabtaxi.passenger, com.grabtaxi.driver2 | https://hackerone.com/grab |

| Прямая трансляция | com.livestream.livestream | https://hackerone.com/livestream |

| Лифт | me.lyft.android, com.lyft.android.driver | https://www.lyft.com/security |

| MagicLab | com.badoo.mobile | https://hackerone.com/badoo |

PayPal Inc. | com.paypal.android.p2pmobile, com.paypal.here, com.paypal.merchant.client, com.xoom.android.app, com.venmo | https://hackerone.com/paypal |

| Прайслайн | com.priceline.android.negotiator | https://hackerone.com/priceline |

| Пинтерест | ком.пинтерест | https://bugcrowd.com/pinterest |

| Снапчат | com.snapchat.android | https://hackerone.com/snapchat |

| Свиткойн | in.sweatco.app | https://hackerone. com/sweatco_ltd com/sweatco_ltd |

| Тесла | com.teslamotors.tesla | https://bugcrowd.com/tesla |

Уровень 3

Программы уровня 3 либо не соответствуют критериям уровня 2 или выше, либо публично не отображать метрики по времени до первого ответа, времени до сортировки или времени до решения.

| Организация/Разработчик | Имя(я) пакета | Сообщите об уязвимостях: |

|---|---|---|

| ООО «8бит Солюшнс» | com.x8bit.bitwarden | security@bitwarden.com |

| Алибаба | com. alibaba.aliexpresshd alibaba.aliexpresshd | https://security.alibaba.com/en/ |

| Айопоп | com.ayopop | devops@ayopop.com |

| Коинбейс | com.coinbase.android, org.toshi, com.coinbase.pro | https://hackerone.com/coinbase |

| восторг.им | im.delight.letters | https://hackerone.com/delight_im |

| Фейсбук | com.facebook.katana, com.facebook.orca, com.instagram.android, com.whatsapp | https://www.facebook.com/whitehat/report/ |

| IRCCloud | com. irccloud.android irccloud.android | https://hackerone.com/irccloud |

| Офис Кингсофт | cn.wps.moffice_eng | wps_security@kingsoft.com |

| Языковые капли | com.languagedrops.drops.international, com.languagedrops.drops.scrips.learn.write.алфавит.буквы.символы.язык.японский.корейский.китайский | security@languagedrops.com |

| Ок.Ру | ru.ok.android, ru.ok.сообщения, ru.ok.live | https://hackerone.com/ok |

| Опера | com.opera.browser, com.opera.mini.native, com. opera.touch, com.opera.app.news,

com.opera.app.newslite opera.touch, com.opera.app.news,

com.opera.app.newslite | https://security.opera.com/report-security-issue/ |

| Кувидео Инк | com.quvideo.xiaoying, com.quvideo.slideplus | googlesecurity@quvideo.com |

| смул | com.smule.singandroid.* | android-security@smule.com |

| ТОО Телеграмм Мессенджер | org.telegram.messenger | security@telegram.org |

| ТИК Так | com.ss.android.ugc.trill, com.zhiliaoapp.музыкально | https://support. tiktok.com/en/privacy-safety/reportsecurityvulnerabilities-default tiktok.com/en/privacy-safety/reportsecurityvulnerabilities-default |

| Tinder | com.tinder | https://www.gotinder.com/security |

| VHX | тв.vhx.* | https://hackerone.com/vhx |

| VLC | org.videolan.vlc | https://www.videolan.org/security/ |

| ООО «Яндекс» | ru.yandex.disk, ru.yandex.taxi, ru.yandex.metro, ru.yandex.music, ru.yandex.mail, ru.yandex.weatherplugin, ru.yandex.searchplugin, ru.yandex.yandexmaps, ru.yandex.market, com.yandex.browser, ru.yandex.yandexnavi | https://yandex. com/bugbounty/report/ com/bugbounty/report/ |

| YY Inc | com.yy.hiyo | hago@yy.com |

Юридические аспекты

Мы не можем выдавать вознаграждения лицам, которые находятся в санкционных списках США или находятся в

стран, находящихся под санкциями США. Вы несете ответственность за любые налоговые последствия в зависимости от

страна вашего проживания и гражданства. Могут быть дополнительные ограничения на ваш

возможность входа в зависимости от вашего местного законодательства. Это не соревнование, а

экспериментальная и дискреционная программа вознаграждения. Вы должны понимать, что мы можем отменить

программы в любое время, и решение о выплате вознаграждения должно быть полностью

на наше усмотрение. Конечно, ваше тестирование не должно нарушать какой-либо закон, нарушать или

скомпрометировать любые данные, которые не являются вашими собственными. Во избежание возможных конфликтов интересов мы будем

не предоставлять вознаграждение людям, нанятым Google или компаниями-партнерами Google, которые разрабатывают код

для устройств, на которые распространяется эта программа.

Во избежание возможных конфликтов интересов мы будем

не предоставлять вознаграждение людям, нанятым Google или компаниями-партнерами Google, которые разрабатывают код

для устройств, на которые распространяется эта программа.

Для Искателей, которые участвуют в определенных программах конкретных клиентов, в той мере, в какой

описанных в Правилах программы, Google может передавать контактную информацию об этих хакерах.

Искатели (имя, название компании (если применимо) и адрес электронной почты) с разработчиками приложений для проверки

хакер был первым, кто сообщил о проблеме, и позволить этим разработчикам приложений

связаться с этими Finders, чтобы позволить им взаимодействовать напрямую. Для любого требования вознаграждения на фиксированном

уязвимость, Google свяжется с разработчиком уязвимого приложения, чтобы подтвердить вашу претензию и

определить, имеет ли отчет право на вознаграждение на основе текущей уязвимости

критерии. Если у разработчика приложения есть частная программа, попросите разработчика приложения предоставить

разрешение, прежде чем подавать заявку на вознаграждение здесь.

Если у разработчика приложения есть частная программа, попросите разработчика приложения предоставить

разрешение, прежде чем подавать заявку на вознаграждение здесь.

Благодарим вас за помощь в повышении безопасности экосистемы Google Play!

Акции Mail.ru Group (VK)

После того, как в марте 2020 года Всемирная организация здравоохранения объявила о вспышке нового коронавируса, многие ведущие компании столкнулись с серьезными проблемами. Если некоторые малые предприятия не смогли пережить это неспокойное время и были вынуждены ликвидировать свой бизнес, то крупные международные корпорации смогли найти решение, чтобы противостоять кризису

Например, одним из эффективных способов спасения бизнеса стал ребрендинг. В 2021 году такие мировые гиганты, как Facebook, Burger King, Kia, Xiaomi и многие другие, объявили об изменении маркетинговой стратегии. К этой мере прибегли и российские бренды, в т.ч. Группа Mail.Ru.

В этой статье мы более подробно поговорим о том, что компании пришлось изменить в своей бизнес-модели, а также узнаем причину ребрендинга и как он отразился на ее акциях.

Mail.ru Group была основана в 1998 году программистами Евгением Голандом и Алексеем Кривенковым. Первоначально сервис назывался port.ru.

Однако через три года port.ru объединился с NetBridge Services, созданной Григорием Фингером и Юрием Мильнером. Сменили домен на Mail.ru. В 2010 году корпорацию возглавил Дмитрий Гришин, бывший генеральный директор NetBridge Services. В 2016 году он покинул эту должность.

Примечательно, что летом 2014 года основным бенефициаром* Mail.ru стал российский предприниматель Алишер Усманов.

В том же году Mail.Ru Group заключила соглашение о приобретении Bullion Development, владевшей 11,9% акций крупнейшей в стране социальной сети «ВКонтакте», ранее принадлежавшей Павлу Дурову. После сделки Mail.ru получила 51,99% акций компании, став крупнейшим акционером «ВКонтакте».

В настоящее время основными направлениями деятельности компании являются социальные сети и развлекательные услуги. Важно отметить, что Mail.ru Group владеет тремя крупнейшими российскими социальными сетями — «Одноклассники», «Мой мир» и «ВКонтакте», почтовыми сервисами, рекламой, мессенджерами, службой доставки, образовательными порталами GeekBrains и Skillbox, службой такси и различными СМИ.

Кроме того, корпорация владеет крупной игровой платформой My. Игры с ориентацией на мировой рынок.

По итогам первого полугодия 2021 года около 50% выручки компании приходилось на социальные сети и услуги связи и около 40% прибыли она получала от игр.

*Бенефициар — это лицо, которое получает выгоду от конкретной организации.

РебрендингВ середине октября 2021 года Борис Добродеев, генеральный директор российской ИТ-компании Mail.ru Group, объявил, что холдинг изменит название на ВКонтакте. В отличие от Mail.ru Group, новое название добавили ко всем продуктам компании.

Тем не менее, самые узнаваемые проекты корпорации, такие как Одноклассники, Мы. Games Platform и Mail.ru сохранили свои названия.

Руководство компании объяснило свое решение о ребрендинге корпорации тем, что бренд «ВКонтакте» был более известен интернет-пользователям, чем Mail.ru Group. Кроме того, ребрендинг был мудрым шагом, учитывая представленную в прошлом году стратегию развития экосистемы, основу которой составляла социальная сеть «ВКонтакте».

Добродеев уверен, что ребрендинг охватит все направления обновленной экосистемы: общение, игры, образование, доставка продуктов, каршеринг, онлайн-покупки и т. д.

В то же время некоторые эксперты считают, что ребрендинг не повлияет на результаты работы и доходов Mail.ru Group. Аналитики говорят, что холдинг сможет добиться успеха только в случае кардинального изменения подхода к работе и создания новых продуктов.

Окончательный переход компании на новый бренд, а также ребрендинг всех ее филиалов планируется до конца 2022 года.

Акции Mail.ru место осенью 2010 года. Начальная цена составляла $27,7 за акцию.В настоящее время более 70% всего оборота по акциям ВКонтакте приходится на Московскую биржу.

После объявления о ребрендинге акции компании выросли на 10% всего за несколько дней. При этом большую часть 2021 года акции падали, потеряв с января более 19%.

Если вы хотите купить акции ВКонтакте, вам необходимо открыть реальный счет у брокера, предоставляющего доступ к основным мировым фондовым рынкам, включая Московскую биржу. Это не займет много времени. Например, вам нужно всего 3 минуты, чтобы зарегистрировать аккаунт в InstaForex.

Это не займет много времени. Например, вам нужно всего 3 минуты, чтобы зарегистрировать аккаунт в InstaForex.

Минимальный размер сделки 1 лот на акцию. Для расчета дохода воспользуйтесь форекс-калькулятором на сайте InstaForex.

После открытия счета вы можете начать торговать моментально, а именно продавать (покупать) акции ВК или других популярных компаний. Безусловным фаворитом среди спекулянтов является платформа InstaForex MT4, которая сделает вашу торговлю комфортной и приятной.

ДивидендыMail.ru Group ежегодно выплачивает дивиденды. Последняя выплата дивидендов состоялась 18 марта 2013 года. С тех пор дивидендные выплаты акционерам не начислялись.

Весной 2013 года сумма составила 4,3 доллара за акцию. Годовая дивидендная доходность составила 12,5%.

В настоящее время VK Holding не планирует выплачивать дивиденды акционерам. Компания намерена использовать прибыль для инвестиций в дальнейшее развитие собственных продуктов и экосистемы.

Это решение наверняка снизит привлекательность его акций, сделав их менее волатильными. Таким образом, инвесторы могут получать прибыль от акций ВКонтакте только на колебаниях цен.

Внешний видБольшинство экспертов, опрошенных ведущими российскими СМИ, считают, что ребрендинг положительно скажется на выручке холдинга в среднесрочной перспективе.

На сегодняшний день ВКонтакте остается одной из крупнейших медиакорпораций по количеству пользователей. Покупка доли на рынке онлайн-образования привлекла к своим продуктам более молодую аудиторию, которая во многом ориентирована на TikTok и другие популярные платформы.

Аналитики считают, что переход на одно название для всех филиалов укрепит имидж бренда и повысит его привлекательность для рекламодателей. Именно поэтому эксперты оценивают долгосрочный прогноз акций корпорации как умеренно позитивный благодаря динамичному развитию и созданию собственной экосистемы.

Компания также добилась потрясающих успехов в таких областях, как социальные сети, игры, онлайн-образование и новые проекты. В результате компания активно развивается, с каждым разом стремясь все выше.

В результате компания активно развивается, с каждым разом стремясь все выше.

Ранее ВКонтакте запустила бесплатные групповые конференции до 2000 пользователей. Примечательно, что социальная сеть запустила почтовый сервис ВКонтакте. До конца этого месяца компания планирует провести корпоративное мероприятие, на котором подвести итоги своей деятельности для инвесторов и поделиться планами на будущее.

Что касается комментариев компании по поводу ребрендинга, то ее представители уверены, что текущие изменения должны положительно сказаться на выручке за счет унификации услуг и повышения эффективности затрат.

По статистике ВКонтакте, интеграция аддов уже привела к трехкратному увеличению количества установок приложения и снижению закупочной цены для рекламодателей на 30%. В ходе ребрендинга узнаваемость продукции холдинга выросла на 40%.

Узнать о последних событиях в компании ВКонтакте, а также в IT-секторе по всему миру в режиме реального времени можно в разделе Форекс Аналитика и обзоры на сайте ИнстаФорекс.

Несколько таких проблем могут быть найдены

здесь.

Несколько таких проблем могут быть найдены

здесь. )

)